Clase 24/02

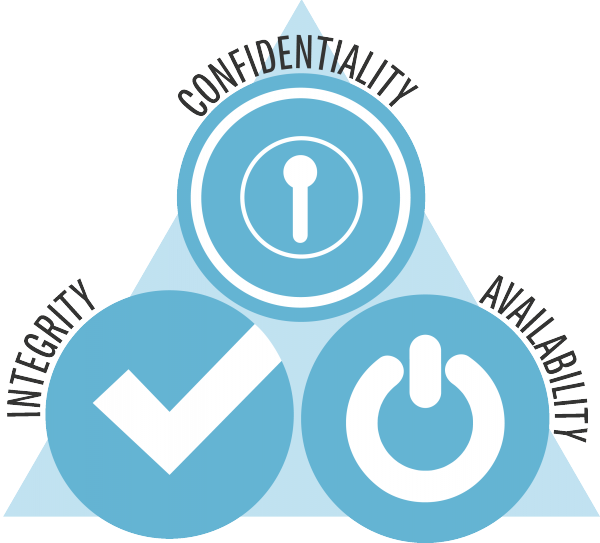

Hemos empezado viendo el tema 5, llamado Normas, Políticas y Gestión de la Seguridad, viendo las normas ISO 27000, y temas relacionados con la seguridad de la información. Sin embargo, cabe destacar que la seguridad no es absoluta, siempre hay riesgos. Ejemplo política de seguridad: empresa High Security SL Lo primero es el compromiso de la alta dirección para crear un sistema de gestión de la seguridad. Más tarde, habría que indicar el alcance de dicho sistema. Un paso muy importante sería realizar un análisis de riesgo para estudiar los activos, vulnerabilidades, amenazas y medidas a tomar. El siguiente paso sería la gestión de riesgos, tomando las medidas concretas teniendo en cuenta el presupuesto de la empresa. Además, no hay que olvidar los riesgos que pueden quedar aún a pesar de este sistema, para así evitar imprevistos en el futuro. Finalmente, para completar el proceso PDCA (Plan-Do-Check-Act), habría que realizar una evaluación de todo el sistema. Para acabar, hemos vis...